امنیت یکی از نکات بسار مهم می باشد که برای دستیابی به امنیت بالاتر ابزارها و روش های گوناگونی وجود دارد. یکی از موارد جهت بالا بردن امنیت سرویس خود استفاده از TLS می باشد که سر نام واژه های Transport Layer Security می باشد و جدیدترین نسخه ی آن TLS 1.3 می باشد.

TLS 1.3 بر اساس نسخه ی قبلی همین پروتکل یعنی TLS 1.2 می باشد با این تفاوت که TLS 1.3 دارای کارایی (performance) بهتر و امنیت (security) بیشتر می باشد.

پروتکل TLS قابلیت فعال شدن در وب سرورها، CDN ها و Load Balancer ها را دارا می باشد که در این مطلب قصد داریم تا TLS 1.3 را بر روی Web Server هایی چون Nginx و Apache و همچنین Cloudflare که یک CDN می باشد، فعال نماییم.

فعال کردن TLS 1.3 در Nginx:

TLS 1.3 از نسخه ی Nginx 1.13 به بعد پشتیبانی می شود. پس اگر از نسخه های قدیمی تر Nginx استفاده می کنید کافیست تا وب سرور خود را بروزرسانی کنید.

برای فعال کردن TLS 1.3 در Nginx کافیست تا فایل پیکریندی وب سرور خود یعنی nginx.conf را باز کنید. پیکربندی پیش فرض در قسمت تنظیمات SSL ممکن است مانند خط پایین باشد:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

اکنون کافیست تا TLSv1.3 را در آخر همین خط اضافه کنید تا تغییر مانند خط پایین شود:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2 TLSv1.3;

نکته اینکه تنظیم بالا به TLS 1/1.1/1.2/1.3 اجازه خواهد داد. اگر بخواهید سرویس خود را اندکی ایمن تر کنید، کافیست تا فقط TLS 1.2/1.3 را اضافه کند:

ssl_protocols TLSv1.2 TLSv1.3;

پس از انجام تغییرات گفته شده کافیست تا یکبار سرویس Nginx را restart کنید.

فعال کردن TLS 1.3 در Apache:

وب سرور آپاچی از نسخه ی Apache HTTP 2.4.38 قابلیت پشتیبانی از TLS 1.3 را دارد. اگر از نسخه های قدیمی تر Apache استفاده می کنید کافیست تا وب سرور آپاچی خود را بروزرسانی کنید.

پیکربندی TLS 1.3 هم مانند فعال کردن TLS 1.2 یا TLS 1.1 می باشد. کافیست تا فایل پیکربندی ssl.conf یا فایل پیکربندی مربوط به SSL بر روی سرور خود را باز کنید. سپس خط SSLProtocol را پیدا کنید و TLSv1.3+ را به انتهای خط اضافه کنید. نمونه تنظیم پایین اجازه می دهد تا TLS 1.2 و TLS 1.3 فعال باشند:

SSLProtocol -all +TLSv1.2 +TLSv1.3

پس از انجام تغییرات کافیست تا سرویس Apache را restart کنید.

فعال کردن TLS 1.3 در Cloudflare:

Cloudflare اولین CDN بود که TLS 1.3 را پیاده سازی و از آن پشتبانی کرد. TLS 1.3 برای تمامی مشتریان Cloudflare شامل مشتریان حساب رایگان و غیر رایگان در دسترس می باشد و به صورت پیش فرض برای همه وب سایت ها فعال می باشد.

برای بررسی، فعال و یا غیر فعال کردن TLS 1.3 در Cloudflare کافیست پس از ورود به حساب کاربری خود به قسمت SSL/TLS بروید و سپس سربرگ Edge Certificates را انتخاب کنید. در این برگه مانند تصویر پایین قسمتی برای فعال نمودن TLS 1.3 مشاهده می کنید:

همچنین در همین برگه قسمت دیگری وجود دارد که می توانید پایین ترین نسخه از پروتکل TLS را انتخاب کنید:

بررسی نسخه TLS :

برای بررسی اینکه سرویس ما یا وب سایت ما از TLS 1.3 استفاده می کند یا خیر روش ها و ابزارهای گوناگونی وجود دارد که در ادامه به برخی از آنها اشاره خواهد شد.

روش ۱ :

برای بررسی نسخه ی TLS وب سایت خود می توانید به آدرس زیر مراجعه کنید:

https://gf.dev/tls-test

سپس برای بررسی نسخه ی TLS وب سایت خود کافیست تا آدرس وب سایت خود را در کادر مشخص شده وارد کنید:

یک نمونه از اینکار را در تصویر پایین مشاهده می کنید:

روش ۲ :

روش دیگر برای بررسی نسخه ی TLS استفاده از وب سایت SSL Labs می باشد که برای اینکار کافیست تا به آدرس زیر مراجعه کنید و آدرس وب سایت خود را با HTTPS در کادر مشخص شده وارد کنید:

https://www.ssllabs.com/ssltest

پس از پایان بررسی کافیست تا قسمت Protocols را مشاهده کنید. تصویری از اینکار را در پایین مشاهده می کنید:

روش ۳ :

برای تشخیص نسخه ی TLSو SSL وب سایت خود می توانید به آدرس زیر مراجعه کنید:

https://www.cdn77.com/tls-test

سپس در کادر مشخص شده آدرس وب سایت خود را وارد کنید. یک نمونه خروجی از روش گفته شده را در تصویر پایین مشاهده می کنید:

روش دیگر برای تشخیص نسخه ی TLS استفاده از وب سایت hardenize.com می باشد که کافیست تا به آدرس آن مراجعه کنید:

https://www.hardenize.com

سپس در کادر مشخص شده آدرس وب سایت خود را وارد کنید و نتایج TLS را بررسی کنید. یک نمونه از اینکار را در تصویر پایین مشاهده می کنید:

روش ۵ :

با استفاده از مرورگر اینترنتی Firefox نیز می توان نسخه ی TLS را تشخیص داد که برای اینکار ابتدا کافیست تا مرورگر فایرفاکس را اجرا کنید، سپس از منوی Tools گزینه ی Web Developer و بعد از آن Network را انتخاب کنید و یا اینکه مستقیما کلید های Ctrl+Shift+E را فشار دهید. اکنون آدرس وب سایت خود را در مروگر فایرفاکس وارد کنید. اکنون پس از انتخاب آدرس اصلی وب سایت خود از قسمت Network، نسخه ی TLS وب سایت را می توانید از سریرگ security مشاهده کنید. در زیر تصویری از اینکار را مشاهده می کنید:

روش ۶ :

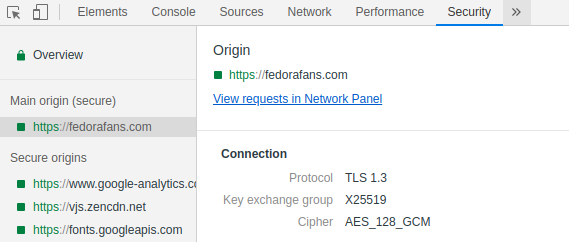

روش دیگر جهت بررسی نسخه ی TLS استفاده از مرورگر اینترنتی Google Chrome می باشد. برای اینکار ابتدا مرورگر Google Chrome را باز کنید، سپس Developer Tools مرورگر را باز کنید که برای اینکار می توانید کلید F12 را نیز فشار دهید. اکنون سربرگ security را انتخاب کنید و سپس آدرس وب سایت خود را در مرورگر Google Chrome وارد کنید. اکنون در قسمت main origin آدرس اصلی وب سایت خود را جهت بررسی نسخه ی TLS انتخاب کنید. در ادامه تصویری از این روش را مشاهده می کنید:

روش ۷ :

روش دیگر استفاده از openssl می باشد که برای تشخیص نسخه ی TLS 1.3 می توانید دستور زیر را اجرا کنید:

$ openssl s_client -connect fedorafans.com:443 -tls1_3

نکته اینکه بجای آدرس fedorafans.com شما باید آدرس مورد نظر خود را بنویسید. اگر در خروجی دستور certificate chain و handshake دریافت کردید به این معنی می باشد که وب سایت شما از نسخه ی TLS نوشته شده در دستور پشتیبانی می کند.

همانطور که مشخص می باشد جهت بررسی نسخه های TLS 1.2 و TLS 1.1 می توانید از دستورهای زیر استفاده کنید:

$ openssl s_client -connect fedorafans.com:443 -tls1_2

$ openssl s_client -connect fedorafans.com:443 -tls1_1

امید است تا از این مطلب استفاده ی لازم را برده باشید و همیشه سرویس های امنی داشته باشید.

سلام . سرویس بنده روی کلودفلر هست. پینگ https حدودا حداقل ۸۰۰ میلی ثانیه هست. روزی چندبار این پینگ به ۱۵۰۰۰ الی ۲۵۰۰۰ میرسه !! عمل سایت از دسترس خارج میشه

نکته : پینگ http با ۴ میلی ثانیه در درسترس هست

از کجا میشه فهمید مشکل از کجاست؟

تشکر